Halte au 'bidonville' informatique à la maison et au bureau

Des conseils pour faire mieux en dépensant moins.

Publié le 16/03/2018 - Mis à jour le 20/03/2020 par Jean-Paul Figer

- Pour une Informatique à votre service

- Vision

- Quels équipements ?

- Le réseau à la maison

- Principes de sécurité

- Les applications indispensables

- PWA [Progressive Web Apps]

Pour une Informatique à votre service

J'ai commencé à travailler avec un ordinateur en 1962 : un IBM 1130. Je souhaitais une machine pour me simplifier la vie. Je n'imaginais pas avoir un jour dans la poche une machine de 150 grammes des milliers de fois plus rapides que les supercalculateurs des années 1960-1970, accédant quasi gratuitement en moins d'une seconde à la plupart des savoirs du monde. Cette évolution foudroyante n'est pas facile à anticiper, encore moins à suivre. Trop souvent les utilisateurs se laissent enfermer dans des habitudes et des technologies vieilles de 10, 20 voire 30 à 40 ans pour les entreprises avec un lourd passé informatique.

Vision

Avec 4 milliards d'utilisateurs dans le monde (en 2017) dont la moitié avec des mobiles, l'Internet est l'avenir de l'informatique. Presque toutes les nouveautés et les évolutions techniques sont des améliorations de ce gigantesque marché mondial. Il faut donc s'inscrire dans ce modèle pour bénéficier rapidement des innovations et des effets d'échelle qui réduisent les coûts. Le monde de l'Internet recouvre à la fois l'architecture (REST), les standards (HTTP, URI,...), les infrastructures (IP, DNS,...), les applications génériques (mail, agendas, recherche,...) et le reste des applications.

Le succès de l'internet est lié à quelques principes simples mais très rarement mis en oeuvre dans les systèmes anciens :

- Chaque utilisateur est le centre du système : principe de communication pair à pair [peer-to-peer]. Le réseau est opaque.

- Interface universelle - le navigateur - avec un adressage mondial unique : le lien hypertexte (URI).

- Accès universel : je branche, je m'identifie et ça marche. Rien à configurer manuellement

- quel que soit l'équipement.

- quel que soit l'endroit.

- Zéro administration (subsidiarité).

- L'utilisateur s'administre seul -retrouver un mot de passe perdu, donner des droits de partage de ses données-.

- Mises à jour et évolution des logiciels automatiques.

- Intégrité et confidentialité des données par l'authentification et le chiffrement des communications - HTTPS devenu protocole par défaut

-

L'importance des données :

- Les équipements et les logiciels passent, les données (documents, contacts, mails, photos, etc..) restent. Il est indispensable de stocker ses données de manière sûre et d'y avoir accès depuis n'importe quel équipement, le tout pour un coût minimum. Aucun équipement à la maison ou au bureau ne peut offrir cette garantie en cas de pannes, pertes, vols, incendies ou autre. C'est ce qui explique l'essor inéluctable du Cloud Computing.

- Les données doivent être stockées dans des formats standard pour rester lisibles dans les siècles qui viennent.

Ces principes entraînent deux conséquences importantes sur l'infrastructure et les données :

- L'infrastructure locale est réduite au rôle de fournir le meilleur accès possible à l'Internet par des liaisons fixes et/ou mobiles

- Les données doivent être stockées dans le cloud de manière permanente et sécurisée pour être facilement accessibles depuis partout dans la monde. Un équipement peut stocker localement des données dans un cache pour permettre de fonctionner avec un accès intermittent à Internet. Cependant la perte ou la panne de cet équipement ne doit pas entraîner de perte de données.

Les recommandations qui vont suivre respectent ces principes. Je sélectionne la solution la moins chère qui répond aux besoins de la grande majorité des utilisateurs exigeants sur la qualité technique des produits. Il est toujours acceptable d'y déroger si on a une excellente raison et si c'est exceptionnel, sinon on risque rapidement de recréer une situation de bidonville.

Quels équipements ?

Mobiles et tablettes

Ordinateurs pour communiquer ou travailler

Tout ordinateur portable ou fixe équipé d'un navigateur (de préférence Chrome) relié à l'Internet peut faire l'affaire si on utilise l'architecture recommandée, c'est à dire sans application installée sur la machine. Dans ce cas la solution mobile tablette ou Chromebook est largement suffisante. On peut choisir un PC sous Windows 10 en y installant Chrome comme navigateur par défaut pour faciliter la transition avec des applications installées sous Windows ou pour des besoins spécifiques : par exemple utiliser VirtualBox en local pour développer sur des machines et des systèmes différents.

- Chromebook : choisir un modèle entre 250 et 450 € avec un écran de 11" à 14".

- Ordinateur portable : choisir un modèle entre 500 et 750 € avec un écran de 13" à 15", HDMI, Intel core i3 ou i5, 4 à 6 Go RAM, SSD 128 Go, USB 3.0, Wi-Fi 502.11ac, Bluetooth 4.2

- Ordinateur fixe : utiliser un ordinateur portable haut de gamme (750 à 1500 €) pour avoir Webcam et Son intégré. Ecran 15" à 17" HD(1920x1080) ou un écran PC auxiliaire (24" ou plus), HDMI, Intel core i5 ou i7, 8 Go RAM, SSD 256 Go, HDD 1 To, USB 3.0, Wi-Fi 802.11ac, Bluetooth 4.2. Ajouter un Hub USB pour connecter facilement tous les périphériques USB et recharger ses mobiles.

Ordinateur domestique

Pour installer un système domotique, un centre Multimédia, un standard téléphonique ou pour bricoler, un seul choix le meilleur de très loin.Le réseau à la maison

Le seul rôle du réseau à la maison (ou dans l'entreprise) est de fournir le meilleur accès transparent fixe et Wi-Fi à l'Internet sans configuration locale particulière.

Accès Internet

Il faut un accès au minimum supérieur à 10 Mbit/s. Pour mesurer la performance de votre liaison, utilisez Speedtest sur PC ou sur mobile. Dans l'ordre de préférence, utilisez :

-

La fibre optique (FTTH)

de 100 Mbit/s à 1 Gbit/s dans les deux sens et pas seulement dans les publicités comme le montre les mesures de débit sur mes accès à la maison. Extrêmement confortable, le streaming en vidéo sur Internet est parfait. La meilleure solution quand elle est disponible. -

VDSL ou ADSL

Chez moi, en VDSL, j'avais 25.4 Mbit/s en trafic descendant et 3.5 Mbit/s en remontant. C'était très convenable pour surfer sur le web, plutôt lent pour stocker des gros fichiers dans le cloud. -

Box 4G

Si pas d'ADSL, et une bonne réception de la 4G, la box 4G

Débit symétrique convenable mais pour des prix comparables à l'ADSL, le volume de données est limité.

Voir les offres et l'éligibilité selon les opérateurs. -

Si pas d'ADSL ou pas de 4G, l'Internet par satellite

Ca fonctionne très bien partout en France. Les débits et les prix sont corrects mais comme pour la 4G, il y a des limites sur le volume des données échangées.

Les liaisons fixes et Wi-Fi en local

Le Wi-Fi est obligatoire car de plus en plus d'équipements n'ont pas de prise réseau RJ45 comme les assistants vocaux, les téléphones mobiles ou les imprimantes.

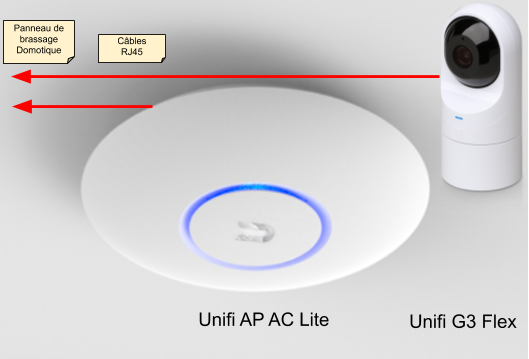

Avec les nouveaux équipements Wi-Fi qui autorisent des débits de 200 à 400 Mbit/s, il n'est plus nécessaire d'installer des liaisons fixes (prises RJ45) pour les équipements fixes à l'exception des points d'accès et des caméras alimentés en PoE. Voir ici la solution que je recommande si votre box ne couvre pas correctement en Wi-Fi votre maison ou votre appartement.

- L'installation correcte du Wi-Fi à la maison est plus délicate car la propagation des ondes radio réserve toujours des surprises.

Deux bandes de fréquence 2.4 Ghz et 5Ghz sont utilisées avec deux normes 802.11n (débit 75 à 300 Mbit/s) et 802.11ac (débit 400 à 1300 Mb/s uniquement en 5Ghz). L'ancienne bande 2.4 Ghz (802.11n) est très encombrée dans les immeubles. Dans mon appartement, je reçois plus de 30 bornes Wi-FI 2.4Ghz et seulement 3 dans la bande 5Ghz à privilégier. La plupart des téléphones mobiles acceptent le 5Ghz, en revanche c'est plus rare pour les PCs. Dans ce cas utiliser un adaptateur USB Wi-Fi 5Ghz (15 €). - Si la zone à couvrir est assez grande et les murs épais, il faut installer des bornes Wi-Fi supplémentaires. Je déconseille les répéteurs sans Fil dont l'installation est simple mais les performances médiocres. Une très bonne solution Wi-Fi à un prix raisonnable pour couvrir une grande surface dédiée aux entreprises ou aux utilisateurs avertis est la gamme UniFi de Ubiquiti Networks que j'ai détaillée ici.

Pourquoi le Wi-Fi n'est pas dangereux pour la santé.

Comment configurer le réseau ?

Suivant le principe indiqué au début de cet article - Je branche, je m'identifie et ça marche - il n'y a donc rien à faire, les configurations par défaut étant souvent les bonnes. Il est possible de personnaliser quelques paramètres :

-

Box (Routeur)

Vérifier que l'option DHCP (distribution automatique des adresses IP) est sur ON et que la plage d'adresses allouées est suffisante.

Personnaliser le SSID (nom du réseau Wi-Fi) et le mot de passe associé.

Mettre l'option IPv6 sur ON si possible -

Configuration réseau des équipements

Laisser sur les connexions réseau "obtenir une adresse IP automatiquement" (option par défaut). Pour attribuer une adresse fixe (il faut une très bonne raison), ne jamais le faire dans l'équipement mais via le DHCP de la box en indiquant l'adresse MAC de l'équipement et l'adresse IP locale désirée. - Le DNS (Domain Name System) sert à transformer les adresses symboliques comme www.figer.com en adresse IPv4 ou IPv6. La fiabilité et la performance de ces systèmes est mesurée ici. Oubliez les DNS des opérateurs et choississez parmi les meilleurs Cloudflare (1.1.1.1 - 1.0.0.1), Google Public DNS (8.8.8.8 - 8.8.4.4) ou OpenDNS pour filtrer les contenus Internet à la maison

Les appareils multimédia

La plupart des équipements multimédia (Téléviseurs, lecteurs DVD/Blu-ray, amplificateurs audio/video, assistants vocaux...) disposent d'une connexion réseau pour accéder à l'internet ou pour diffuser des contenus locaux. Dans l'architecture proposée, les équipements sur l'Internet (mobiles) ou sur le réseau local ne communiquent pas directement entre eux mais via les options de partage des services utilisés (Chat, partage de fichiers, visioconférence, etc...). On ne communique qu'avec des utilisateurs identifiés. Cela empêche la propagation facile des virus comme c'est le cas dans les réseaux d'entreprises. Cependant, les appareils multimédia doivent pouvoir échanger directement des contenus sur le réseau local sans les exposer sur Internet. C'est le but des standards DLNA, UPnP. Voir ici DLNA, UPnP : le réseau multimédia qui s'installe tout seul à la maison. Dans ce cas aussi, tout se fait automatiquement sans configuration.

Principes de sécurité

L'architecture est construite sur Internet en local ou à distance. Internet fournit la connectivité et pas la sécurité. Il est donc impératif de mettre en place une sécurité forte pour se prémunir contre les millions de malfaisants qui existent parmi les milliards d'utilisateurs de l'Internet.Comme il est impossible de sécuriser un réseau fixe et mobile aussi vaste que l'Internet, la solution consiste à effectuer des échanges sécurisés sur un réseau potentiellement pas sûr. Le principe est le suivant :

- être sûr de son interlocuteur (et réciproquement) en s'identifiant mutuellement à chaque transaction

- Chiffrer toutes les informations échangées

Authentification

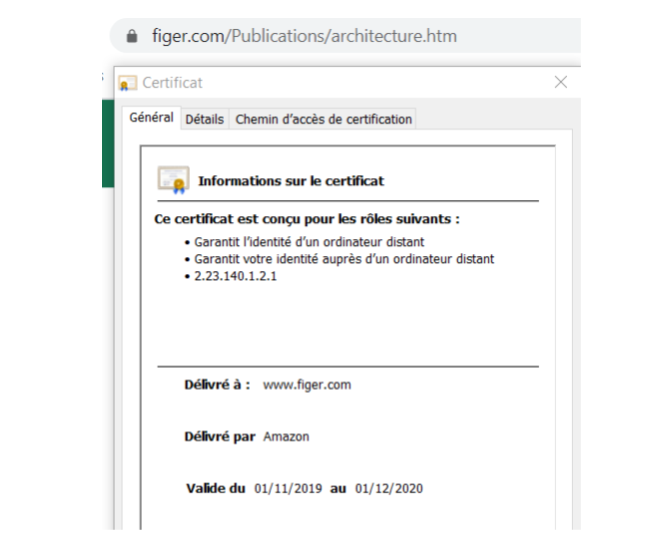

Chaque service https sur l'internet est identifié par un certificat X509. Les faux sites utilisent aussi des certificats. Il est donc prudent de vérifier l'identité du site en affichant le certificat quand on vous demande des informations sensibles.

Le service peut vous demander de vous authentifier soit par un login+mot de passe -souvent-, un certificat -rarement- ou de plus en plus souvent en utilisant l'authentification d'un autre site comme Google, Facebook, Twitter, ... Cette dernière solution (souvent appelée SSO : Single Sign On) a beaucoup d'avantages et quelques inconvénients. Voir mes recommandations pour gérer vos identifiants d'authentification.

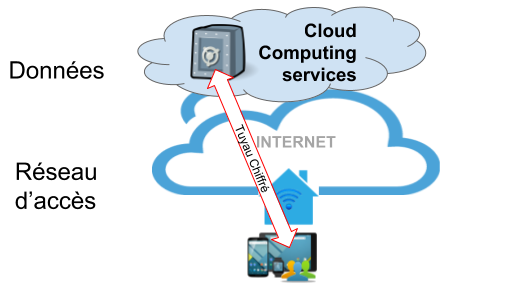

Chiffrement

C'est le certificat du protocole HTTPS qui permet, à la fois, de vérifier l'authenticité du site et de chiffrer la communication de bout en bout entre le navigateur et le service appelé. De cette manière, seul le destinataire des données peut déchiffrer les données transmises. Les malfaisants, les curieux ou tous ceux qui intercepteraient vos conversations ne pourraient rien en faire. On transmet de manière sûre même sur un réseau pas sûr !. Utilisé au début uniquement pour les pages d'authentification pour des raisons de performances, ce protocole est maintenant devenu quasi-obligatoire. L'usage du protocole non sécurisé http est conservé pour les équipements souvent anciens qui ne savent pas faire du https. Il est très important que le protocole https soit utilisé de bout-en-bout sans relais de chiffrement intermédiaire. Souvent sur les réseaux d'entreprise les communications locales ne sont pas chiffrées ce qui est un énorme trou dans la sécurité.

Les applications indispensables

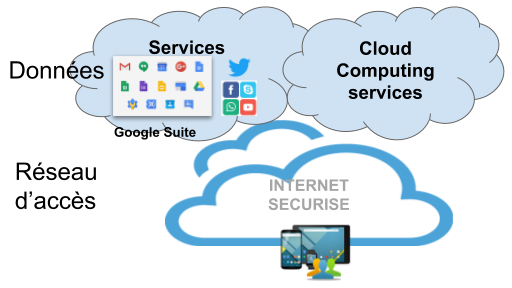

Chaque utilisateur doit disposer d'une identité pour s'authentifier (SSO), d'un stockage de données dans le Cloud accessible de tout l'Internet et d'un ensemble minimum de services comme le courrier électronique, l'agenda, la gestion de documents, Chat, téléphone et visioconférence...

La solution la plus avancée techniquement et la moins chère (gratuite pour un usage personnel) est Gmail ou la suite Google pour une entreprise. Elle fournit un ensemble de services de base simples à utiliser et bien construits sur les standards de l'Internet. C'est le même compte qui servira aussi à s'authentifier sur des mobiles ou des tablettes. De surcroît, il existe un moyen de récupérer ses données Google Takeout pour conserver une archive ou changer de fournisseur. La suite personnelle Gmail peut coexister avec un compte d'entreprise Google Suite.

Comment se simplifier la vie avec Gmail

Google : ami ou Big Brother ?

PWA [Progressive Web Apps]

C'est un grand pas vers l'architecture que je propose pour distribuer les applications. Les "Progressive Web Apps" (PWA) sont des applications Web (html5, CSS3, javascript) qui peuvent s'installer comme des applications natives sur mobile ou sur PC. Fini les téléchargements et les mises à jour sur mobile ou sur PC. Quand on accède sur le web par une URI à ce genre d'application, il suffit de choisir dans le menu du navigateur soit "ajouter à l'écran d'accueil" sur mobile soit "installer <nom de l'application>" sous Windows 10 et c'est fait : une icône apparaît sur mobile ou sur la barre de tâche et votre application est installée. Elle peut même fonctionner hors connexion, recevoir des notifications. Vous pouvez testez avec Twitter, Pinterest, figer.com et bien d'autres. L'application web doit respecter un certain nombre de règles (https, créer un manifest, fournir des icônes, ...). Cette technique est l'avenir des applications car elle présente des avantages pour les utilisateurs (application disponible partout, fini les téléchargements et les mises à jour, interface utilisateur web connue, ..) et pour les développeurs (une seule application, certes un peu plus complexe à développer, au lieu d'une application par type de matériel). Dans tous les cas, il faut privilégier les applications Web universelles aux applications qui dépendent d'un matériel spécifique.

Ajoutez vos commentaires ci-après ou les envoyer à Jean-Paul Figer

Ce(tte) œuvre est mise à disposition selon les termes de la Licence Creative Commons Attribution - Pas d'Utilisation Commerciale - Pas de Modification 4.0 International.